Reveal BI 如何保护您的嵌入式分析数据

Reveal 嵌入式商业智能平台基于云架构,包括多种身份验证方法、本地数据缓存(以最大程度地减少向服务器和数据库发送查询)等等。我们将在本博客中探讨这些内容。

验证

Reveal Cloud 身份验证使用 OpenID Connect (OIDC) 标准。身份服务组件针对多个身份验证源(包括 Google、Office 365 和 Infragistics 帐户)提供安全身份验证。

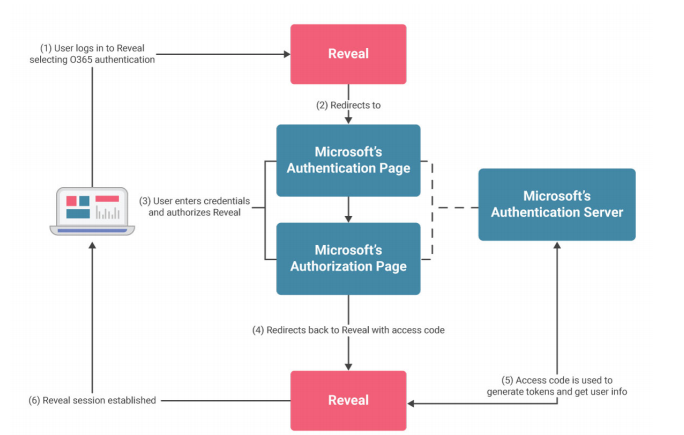

Reveal 遵循 OIDC 身份验证的标准流程,如下图所示,该图中突出显示了使用 Microsoft 进行的身份验证。

请注意,Reveal 永远无法访问用户的凭据,因为用户的凭据是在身份验证提供商(Google、Microsoft 或 Infragistics)提供的页面中输入的。然后,身份验证提供程序将用户重定向到带有访问代码的 Reveal(步骤 4)。然后,Reveal 使用此代码获取用户信息,例如标识用户的电子邮件地址,以及用于访问其他服务的令牌,包括用于 Google 帐户的 Google Drive 或用于 Microsoft O365 帐户的 SharePoint 和 OneDrive。

数据源认证

Reveal 支持多种数据源,例如:

关系数据库 - MS SQL Server、MySQL 等

数据文件 - 来自 Google Drive、Dropbox 等的 CSV、Excel 和 JSON

云服务 - Salesforce、Dynamics CRM 等

对任何这些数据源进行身份验证取决于提供商,并且每个数据源通常需要不同的身份验证方法。Reveal 支持四种类型的身份验证:

匿名的

用户密码

NTLM:用户、密码和域

OAuth v2

OAuth 数据源

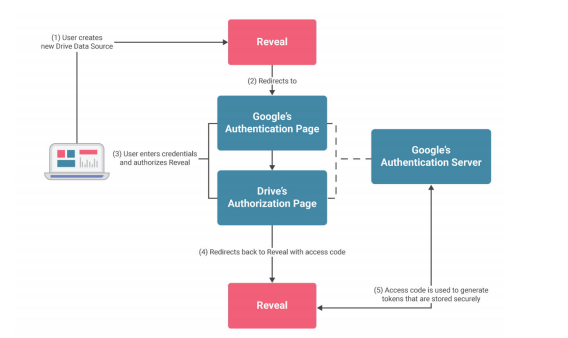

对于那些支持 OAuth 的提供商,例如 Google Drive、Dropbox、OneDrive 等,Reveal 会将用户重定向到数据提供商提供的身份验证页面,请求访问其数据的权限。您可以在下面看到这一点:

>>

该过程与我们之前讨论的 OIDC 类似。身份验证完成后,Reveal 将存储身份验证令牌,以便代表用户跨所有支持的平台访问数据。

数据安全

为了提高性能,Reveal 将缓存数据存储在设备本地,从而最大限度地减少发送到服务器或数据库的查询数量。访问数据源的凭据也存储在设备中,因为仅在首次配置或使用数据源时才会请求这些凭据。

售前咨询专员

售前咨询专员